Ochroń Swoje Komputery - Sophos InterceptX

Intercept X wykorzystuje sztuczną inteligencję, uczenie maszynowe i technologie chmurowe do identyfikacji i wykrywania cyberzagrożeń. Oprogramowanie jest w stanie zidentyfikować nawet najnowsze i najbardziej zaawansowane zagrożenia, dzięki czemu użytkownicy są chronieni przed wszelkimi formami szkodliwego oprogramowania, w tym wirusami, trojanami, ransomware i innymi.

Wśród funkcji oferowanych przez Sophos Intercept X znajdują się m.in. automatyczne wykrywanie i usuwanie zagrożeń, kontrola aplikacji, ochrona przed exploitami i atakami zero-day oraz ochrona przed phishingiem. Intercept X oferuje również narzędzia do analizy ruchu sieciowego, dzięki czemu administratorzy mogą zidentyfikować potencjalne zagrożenia i podjąć odpowiednie działania.

Blokowanie nieznanych zagrożeń

Techniki uczenia głębokiego AI w Intercept X pozwalają wykryć i zablokować złośliwe oprogramowanie, nawet jeśli wcześniej nie było ono znane. W tym celu AI analizuje atrybuty plików pochodzące z setek milionów próbek, co umożliwia zidentyfikowanie zagrożenia bez konieczności posiadania sygnatur.

Blokowanie ataków Ransomware

Intercept X posiada zaawansowane funkcje ochrony przed atakami ransomware, które wykrywają i blokują złośliwe szyfrowanie wykorzystywane w tych atakach. Pliki, które zostały zaszyfrowane, zostaną zabezpieczone i przywrócone do poprzedniego stanu, co minimalizuje wpływ ataku na działanie firmy.

Zapobieganie wykorzystaniu exploitów

Technologia ochrony przed wykorzystaniem exploitów pozwala zablokować metody wykorzystywane przez cyberprzestępców do złamania zabezpieczeń urządzeń, kradzieży danych uwierzytelniających i rozsyłania złośliwego oprogramowania. Blokując techniki używane w całym łańcuchu ataków, Intercept X chroni każdą firmę przed atakami typu fileless i zero-day

Wielowarstwowa ochrona

Oprócz potężnych, nowoczesnych funkcjonalności, Intercept X wykorzystuje również sprawdzone podejście tradycyjne. Przykładowe funkcje obejmują blokowanie aplikacji, kontrolę sieci, zapobieganie utracie danych i wykrywanie złośliwego oprogramowania na podstawie sygnatur. Połączenie nowoczesnych i tradycyjnych technik zmniejsza możliwość ataku i zapewnia najlepszą ochronę na wielu poziomach.

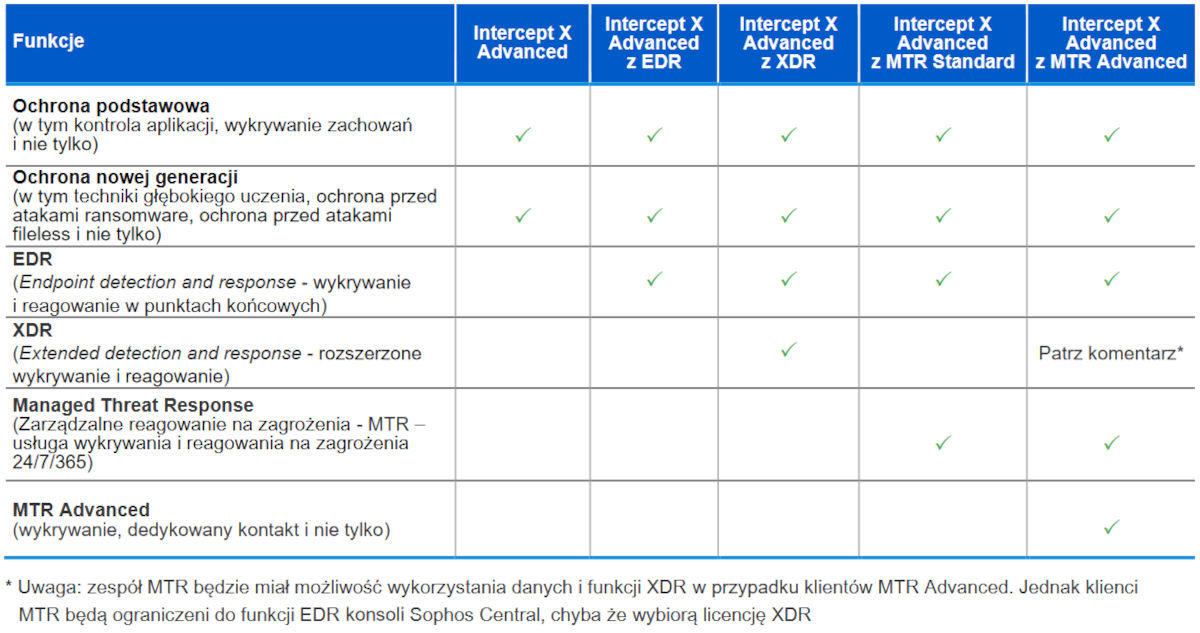

Managed Threat Response (MTR)

Managed Threat Response (MTR) to dostępna 24/7/365 usługa wykrywania i reagowania na zagrożenia, świadczona przez zespół ekspertów Sophos. Analitycy Sophos reagują na potencjalne zagrożenia, szukają wektorów ataku (indicators of compromise) i udostępniają szczegółową analizę zdarzeń, w tym tego, co się wydarzyło, gdzie, kiedy i dlaczego.

Wykrywanie i reagowanie w punktach końcowych - Endpoint Detection and Response (EDR)

Zaprojektowany dla administratorów IT i specjalistów ds. cyberbezpieczeństwa Sophos EDR jest odpowiedzią na potrzeby związane z krytycznymi operacjami IT i wykrywaniem zagrożeń. Pozwala między innymi zidentyfikować urządzenia mające problemy z wydajnością lub podejrzane procesy próbujące nawiązać połączenie z niestandardowymi portami, a następnie umożliwia zdalny dostęp do urządzenia w celu podjęcia działań naprawczych.

Rozszerzone wykrywanie i reagowanie - Extended Detection and Response (XDR)

Wykorzystanie firewalla, poczty e-mail i innych źródeł danych, pozwala spojrzeć szerzej, niż tylko na same punkty końcowe i serwery. Uzyskuje się w ten sposób ogólny wgląd w stan cyberbezpieczeństwa firmy oraz możliwość zagłębiania się w nawet najdrobniejsze zagadnienia. Podejście to pozwala, przykładowo, wykryć problemy związane z działaniem biurowej sieci i stwierdzić, jaka aplikacja je powoduje.

Proste zarządzanie

Intercept X jest zarządzany z poziomu Sophos Central, platformy do zarządzania w chmurze dla wszystkich rozwiązań Sophos. To jedna konsola dla wszystkich urządzeń i produktów, ułatwiająca wdrażanie, konfigurowanie i zarządzanie środowiskiem nawet w przypadku rozwiązań zdalnych.

Synchronizacja funkcji zapewniania bezpieczeństwa

Rozwiązania Sophos doskonale ze sobą współpracują. Przykładowo Intercept X i Sophos Firewall udostępniają sobie dane, co pozwala automatycznie odizolować zainfekowane urządzenia, a następnie przywrócić dostęp do sieci po zneutralizowaniu zagrożenia. Wszystko bez potrzeby interwencji administratora.